Ⅰ.多様化する働き方と情報セキュリティ

1.リモートワークやフレックスタイム制の普及

コロナウイルスのパンデミックや働き方改革の進展により、テレワークやフレックスタイム制といった柔軟な働き方が急速に普及しました。これに伴い、「仕事場=オフィス」という従来の価値観は大きく変化し、時間や場所に縛られない新しい働き方が一般的となりつつあります。この数年間で、皆様も自身の働き方に大きな変化を感じられているのではないでしょうか。

2.テレワークにおける脅威と脆弱性

しかし、働き方の多様化が進む一方で、新たな「情報セキュリティの課題」も顕在化しています。特にテレワーク環境では、従業員が自宅のネットワークを利用するケースが多く、そのセキュリティが不十分な場合、フィッシングメールや偽サイトによる被害のリスクが高まります。また、リモート環境では従業員が孤立しやすく、ソーシャルエンジニアリング攻撃に対する警戒心が低下しがちです。このような状況下では、従来以上に情報漏洩や被害が発生するリスクが増大しているのが現実です。

3.情報セキュリティの定義と目的

情報セキュリティとは、JIS Q 27000(ISO/IEC 27000)で「情報の機密性、完全性、可用性を維持すること」と定義されています。この3つの要素は、セキュリティを確保するための基盤となる概念です。

機密性:認められた人だけが情報にアクセスできる状態を確保すること

完全性:情報が破壊、改ざん、または消去されることなく正確な状態を維持すること

可用性:必要なときに中断なく情報や関連資産へアクセスできる状態を確保すること

情報セキュリティの目的は、単に「データを守る」ことではなく、企業の「事業継続」と「発展」を支えることです。これは、外部からの脅威や内部のリスクに対処することで、企業の信頼性を保ち、競争力を維持することを意味します。具体的な内容としては「情報漏洩防止」「法規制遵守」「顧客信頼の維持」「事業の継続」があげられます。

これらを実現するためには、技術的な対策だけでなく、従業員一人ひとりのセキュリティ意識向上が欠かせません。

4.情報セキュリティ怠るリスク

情報セキュリティを怠ることで、社外秘の機密情報が漏洩し、企業が築き上げてきた情報資産が悪用されるリスクが高まります。その結果、企業の信用は大きく損なわれ、既存顧客の離反や新規顧客の獲得が難しくなる可能性があります。これにより、企業の存続そのものが危ぶまれる状況に陥ることも考えられます。

さらに、顧客情報や個人情報の漏洩は、刑事罰や民事上の損害賠償責任につながる場合もあります。

Ⅱ.近年のサイバー攻撃の動向

1.増加するサイバー攻撃

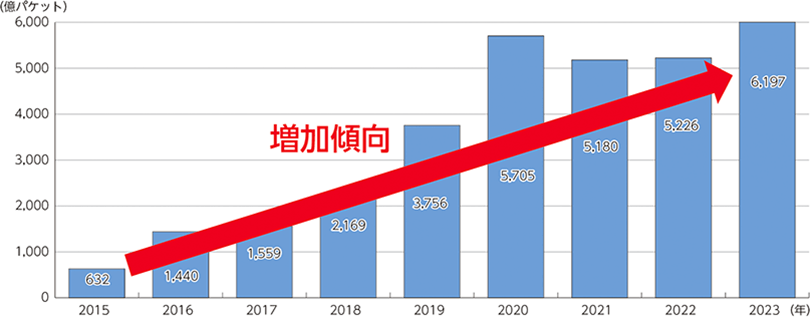

近年、情報セキュリティの重要性が改めて注目されている背景には、サイバー攻撃の増加が挙げられます。攻撃の頻度や規模は年々拡大しており、国立研究開発法人情報通信研究機構(NICT)が運用する大規模サイバー攻撃観測網(NICTER)のデータによると、2023年の観測パケット数は約6,197億パケットに達しました。これは、2015年の約632億パケットと比べて9.8倍に増加したことを示しています。また、2023年には各IPアドレスに対して平均14秒に1回の頻度でパケットが観測されるなど、インターネット上での攻撃活動が一層活発化していることが分かります。

さらに、攻撃の種類も多様化しており、現在では30種類以上の攻撃手法が確認されています。このような状況下では、サイバー攻撃に対応するためのセキュリティレベルを継続的に強化しなければ、脅威に対応しきれなくなる可能性があります。

▼クリックで拡大します

https://www.soumu.go.jp/johotsusintokei/whitepaper/ja/r06/html/nd21a210.html

2.具体的なセキュリティ被害事例

出版大手のKADOKAWAが受けた大規模なサイバー攻撃は、多くの企業にとって大きな教訓となる事例です。2024年6月8日、KADOKAWAの複数のサーバーがランサムウェア(※1)の攻撃を受け、データが暗号化される被害が発生しました。

この影響で、子会社のドワンゴが運営する「ニコニコ動画」などのサービスが停止し、業務全般に大きな支障をきたしました。具体的には、KADOKAWAの業務サーバーも利用不能となり、書籍の受注停止、生産量の減少、物流の遅延といった問題が発生しました。また、一部の取引先への支払いが遅延するなど、経営にも悪影響を及ぼしました。これにより、KADOKAWAは2025年3月期に36億円の特別損失を計上する見通しを発表しています。

この事件は、ランサムウェア攻撃が企業活動にどれほど深刻な影響を与えるかを物語るものであり、単なる技術的な対策だけでは不十分であることを示しています。迅速なインシデント対応や事業継続計画(BCP)の整備が、こうした脅威に対処する上でいかに重要かが浮き彫りになった事例と言えるでしょう。

※1ランサムウェア:感染したデバイスやシステムのデータを暗号化し、復旧のために身代金(ランサム)を要求するサイバー攻撃。攻撃者が要求に応じなければ、データの復元が困難になるケースが多く、企業活動に深刻な影響を及ぼします。

出典:株式会社KADOKAWA(2025年3月期 通期連結業績見通し および 第1四半期決算に関するお知らせ)

https://www.kadokawa.co.jp/topics/12167/

Ⅲ.中小企業における情報セキュリティ意識

1.中小企業におけるIT投資額

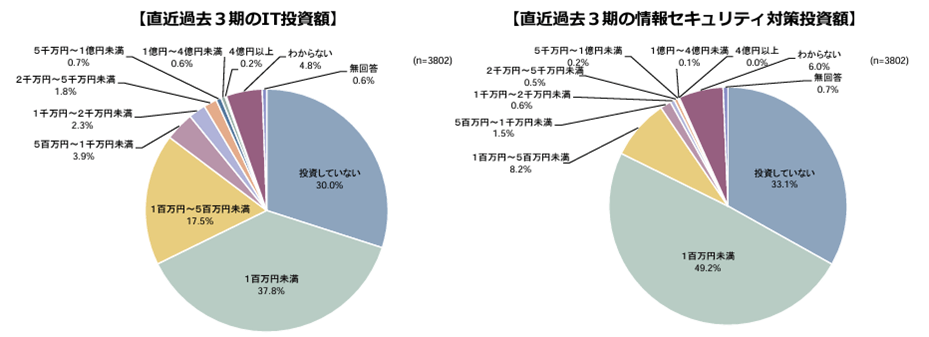

中小企業における情報セキュリティへの意識については、まだ十分に浸透しているとは言えない現状があります。IPA(情報処理推進機構)が2021年に実施した「中小企業における情報セキュリティ対策に関する実態調査」によると、過去3年間に「IT投資」や「情報セキュリティ投資」を全く行っていない企業が、それぞれ約3割存在するという結果が示されました。こうした状況は、中小企業が予算や人員の制約から十分なセキュリティ対策を講じられていないことを物語っています。しかし、サイバー攻撃のリスクが増大する中で、適切なITおよびセキュリティ投資を行うことは、事業継続や競争力強化の観点から避けては通れない課題です。企業規模に見合った投資計画と実行が求められます。

▼クリックで拡大します

https://www.ipa.go.jp/security/reports/sme/ug65p90000019djm-att/000097061.pdf

Ⅳ.新たな情報セキュリティの概念

1.VPNの限界

リモートワークやクラウド利用の普及が進む中で、これまで主流だったVPN(Virtual Private Network)を中心とした「境界防御型」のセキュリティモデルには明確な限界が見えてきました。VPNは「ネットワークの境界で防御する」という設計思想に基づいており、境界内は安全であることを前提としています。しかし、一度境界を突破されると、内部リソース全体が危険にさらされるという重大な欠点があります。攻撃者が内部に侵入した場合、従来の防御モデルでは拡散を防ぐ手立てが十分でないため、被害が大きくなるリスクが高まります。また、VPNには運用面での課題も存在します。リモートアクセスが増え、複数のクラウドサービスを利用する環境が一般的になる中、VPN経由の通信がボトルネックとなり、通信遅延が発生するケースが増えています。これにより、従業員の業務効率が低下し、生産性にも悪影響を及ぼすことが指摘されています。

2.ゼロトラストモデルという新たな概念

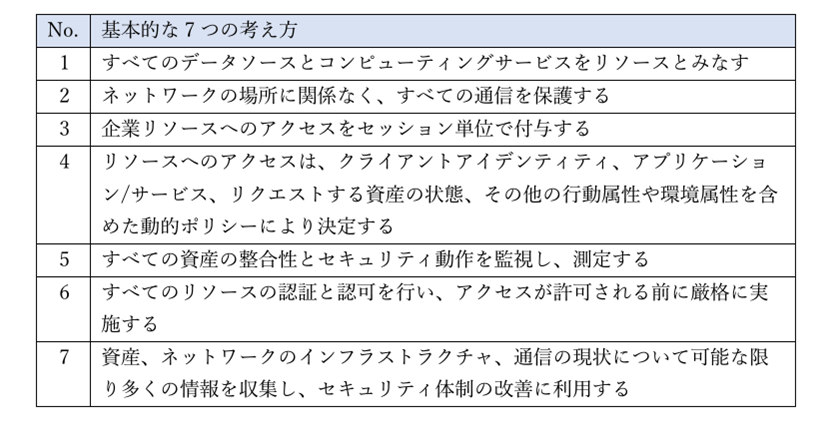

こうした背景から、VPNに代わる新しいセキュリティモデルとして「ゼロトラストモデル」が注目されています。ゼロトラストモデルは、「誰も信頼しない」ことを前提に設計された新たなセキュリティアプローチです。ゼロトラストの基本的な考え⽅はNIST SP800-207で解説されており、以下の表に記す基本的な7つの考え⽅があります。システムにアクセスをした人間が誰であろうと、利用のたびに安全確認を実施するといった、VPNに代わる次世代のソリューションとして、注目を集めています。

▼クリックで拡大します

https://www.ipa.go.jp/jinzai/ics/core_human_resource/final_project/2021/ngi93u0000002klo-att/000092243.pdf

(1)導入することで実現可能なメリット

①内部侵害の防止:

攻撃者が侵入しても、アクセス権が限定されるため被害を最小化できます。これにより、外部だけでなく社内における情報セキュリティ対策も強化されます。

②快適なアクセス:

データセンターを経由しないシステム構築が可能となり、場所を問わず快適で迅速なアクセスを実現します。

③セキュリティ管理の効率化:

各セキュリティ機能をクラウド上で一元管理できるため、多くの物理的な機器が不要になり、運用負荷を軽減します。

(2)ゼロトラストセキュリティ導入のステップ

ゼロトラストセキュリティを効果的に導入するためには、以下の手順で進めることが重要です。

①現状の把握と可視化

ネットワークやデバイス、ユーザーの状況を可視化し、リスクや改善点を明確にします。

②セキュリティポリシーの策定

最小権限の原則に基づき、動的なアクセス制御ポリシーを設定します。これにより、必要最小限のアクセス権だけを付与する運用が可能となります。

③技術ソリューションの導入

ZTNA(Zero Trust Network Access)、MFA(多要素認証)、デバイス状態確認などの技術を選定し、導入を進めます。

④段階的な適用

重要なシステムやリモートアクセスから優先的に導入し、リスクを最小化しながら全体に適用を広げます。

⑤運用と継続的な改善

アクセスログの監視や脅威情報を活用し、セキュリティ状況を常に評価・改善していきます。

ゼロトラストモデルを導入することで、企業は進化する脅威に適応しながら、効率的かつ堅牢なセキュリティ体制を構築することが可能になります。

Ⅴ.まとめ

これから働き方はさらに多様化し、サイバー攻撃も一層巧妙かつ多岐にわたる手法で企業を狙うようになります。その中で、企業が「ヒト」「モノ」「カネ」に続く第4の資産である「データ」を守るためには、セキュリティ対策を強化することが不可欠です。

何から始めればよいかわからない方は、まず自社の情報セキュリティの現状を振り返り、リスクを洗い出すことで健全な危機感を醸成し、情報セキュリティ対応の方針を明確にするところから始めてみてはいかがでしょうか。

・データ利活用で、「勘」に頼らないダッシュボード経営へ

・DXレベル表でわが社の「現在」と「目指す姿」を明確に など

デジタル・DXの戦略・実装情報サイト

デジタル・DXの戦略・実装情報サイト