1. 2026年最新|中堅企業を狙うサイバー攻撃の実態とランサムウェア被害の急増

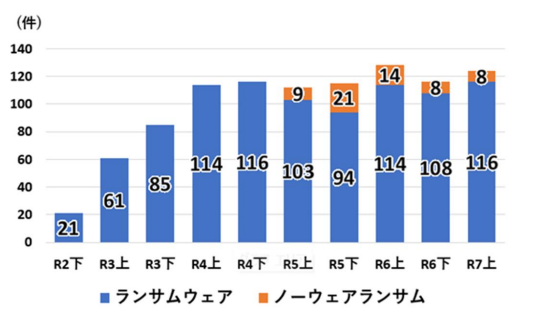

情報セキュリティは今や企業規模を問わず経営の最重要課題です。警視庁が発表した「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」によるとサイバー攻撃、特にランサムウェアによる被害は増加し、被害件数は最多を記録しています。また、個人情報漏えい件数においても累計で日本の人口を超える規模に達し、もはや「自社は狙われない」という思い込みは通用しません。

「あなたの会社は本当に安全でしょうか?」

この問いかけは、経営者や情報システム担当者だけでなく、全社員が考えるべきテーマです。さらに、近年の事例を見ても、セキュリティ事故は企業規模に関係なく発生しており、社会的信用を失うリスクは計り知れません。顧客や取引先からの信頼を維持するためにも、情報セキュリティは経営戦略の一部として位置づける必要があります。

▼クリックで拡大します

2. セキュリティツール導入だけでは不十分|7割の企業が陥る「体制不備」の落とし穴

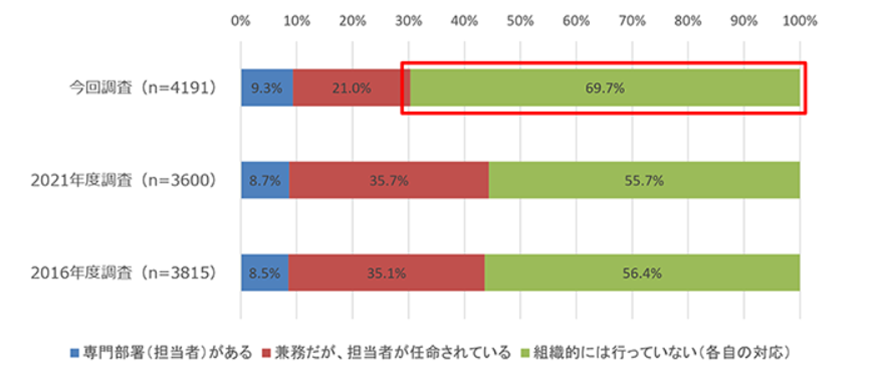

このような状況から、多くの企業がセキュリティ対策として、最新のセキュリティソフトやファイアウォールを導入するようになりました。しかし、IPA(情報処理推進機構)の調査によれば、約7割の企業が組織的なセキュリティ体制を整備できていないと回答しています。つまり、ツールを導入しても、誰が責任を持ち、どう使い、どう判断するのかが定義されていないということが推測されます。

実際、体制が整備されていないと最新ツールを導入したにもかかわらず、

・社員が不審なメールの添付ファイルを開封

・初動対応が遅れ、被害が全社に拡大

というケースが頻発します。

これは「ツールがあるから安心」という錯覚の典型例です。

セキュリティは「"システム"ではなく"組織"で守るもの」なのです。意思決定の仕組み、責任の所在、教育体制を整えることが、真の防御力につながります。

重要なのは、社員教育を通じて「怪しいメールは開かない」「不審なリンクはクリックしない」という基本行動を徹底することです。さらに、経営層がセキュリティを経営課題として認識し、予算や人材を確保する姿勢を示すことが不可欠です。組織全体で「セキュリティ文化」を醸成することが、長期的な防御力を高める鍵となります。

▼クリックで拡大します

出典:IPA「2024年度 中小企業における情報セキュリティ対策に関する実態調査」

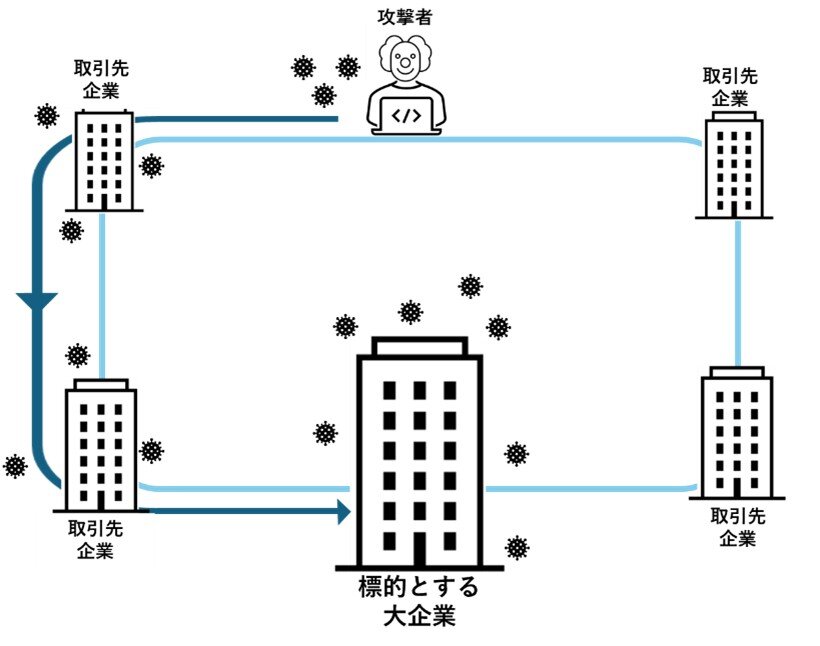

3. なぜ中堅企業が標的に?サプライチェーン攻撃で「踏み台」にされる理由

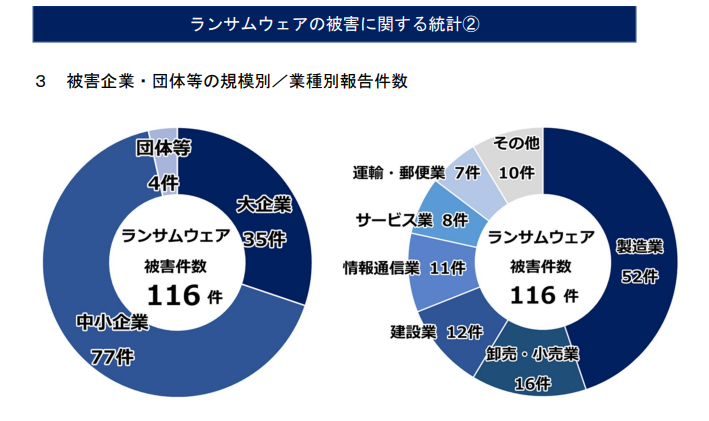

攻撃者は必ずしも大企業だけを狙うわけではありません。むしろ近年は、サプライチェーン攻撃の増加により、中堅企業が「踏み台」「入口」として利用されるケースが急増しています。大企業は高度なゼロトラストセキュリティや*EDRを導入していますが、その取引先である中堅・中小企業は防御が手薄な場合が多く、侵入経路として狙われやすいのです。警視庁の調査によれば、ランサムウェア被害の約7割が中小企業で発生しています。防御レベルが低い一方で、大企業と同等の情報資産や接続環境を持っている中堅企業は攻撃者にとって魅力的な標的となっています。つまり「大企業ではないから安心」という判断はもはや、最大のリスクと言えるでしょう。

*EDR:(Endpoint Detection and Response)の略。PCやサーバーなどの「エンドポイント」と呼ばれる端末を監視し、高度なサイバー攻撃を「検知」して、迅速に「対応(封じ込め・調査・復旧)」するためのセキュリティ技術

▼クリックで拡大します

▼クリックで拡大します

4. セキュリティ復旧体制の構築方法|被害発生後も事業を継続できる9ステップ

セキュリティ被害を完全に防ぎ続けることは残念ながら現実的ではありません。そのため、現実的に目指すべきは迅速に復旧できる体制を整えることです。被害を最小限に抑えるために事前に「復旧シナリオ」を描いておくことが最も重要となります。

ここで「復活できる体制」を構築するための「9ステップ」を紹介します。

「復活できる体制」を構築するための「9ステップ」

1. 方針・範囲を決める

どの業務を、どのくらいの時間で、どの時点のデータまで戻せば許容できるかを決める。

2. 役割分担と連絡網を決める

指揮役、技術復旧、業務側確認、広報・法務の責任者を明確化。

連絡先の更新頻度と代替手段(電話・チャット・SMS)を用意。

3. 重要業務とシステムの洗い出し

「止められない業務」と、それを支えるシステム・データを一覧化し、優先順位をつける。

4. 初動でやることを決める

何を止める(隔離・遮断)、何を残す(業務継続)かのルール作り。

緊急用の管理アカウントと、感染していない"クリーン"端末を事前に用意。

5. 復旧の順番を決める

身元確認の仕組み(ID基盤)→ネットワーク→データ→アプリ→業務の順で再開。

各段階のチェックリスト(確認項目)を1枚にまとめる。

6. 暫定運用の準備

紙の台帳や手動手順、代替サービス(外部回線・仮メール・別拠点)を事前に決めておく。

7. 社内外の伝え方を決める

顧客・取引先・規制当局への報告テンプレート、誰がいつ何を伝えるかの表を用意。

8. 定期的に練習する

机上訓練(シナリオで意思決定の練習)を四半期に一度。

部分的な復元テストを四半期に一度、本番切替のリハーサルを年1回。

9. 継続的に改善する

毎回の気づき(遅れた原因、連絡の詰まり)を記録し、手順・チェックリストを更新。

こうした準備が、攻撃を恐れるのではなく"立ち直る力"を組織に与えます。

例えば、ある製造業ではランサムウェア被害を受けた際、バックアップから迅速に復旧できたことで、数日の停止にとどまり被害を最小限に抑えることができました。逆に復旧体制がなかった企業は数カ月にもわたり業務が停止し、業績に多大な被害をもたらすとともに、取引先からの信頼を失うことになりました。この差は、事前準備・シミュレーションの徹底の差によって生まれるのです。

復旧力を持つ企業は、顧客や取引先から「安心して取引できる存在」として評価され、競争力を高めることができます。

5. セキュリティ人材育成が企業価値を高める|全社員教育とリテラシー向上

情報セキュリティを「体制」で守るという視点をさらに具体化するなら、人材育成の重要性を外すことはできません。多くの企業ではセキュリティ担当者を数名配置するだけで安心してしまいがちですが、実際には全社員がリスクを理解し、日常業務の中で適切な判断を下せるようになることが不可欠です。教育は単なる座学ではなく、実際の業務シナリオを想定した演習形式にすることで、現場での判断力を養うことができます。

高いセキュリティリテラシーを持つ企業は、取引先から「安心して任せられるパートナー」として評価され、結果的に新規契約や事業拡大につながります。つまり、セキュリティにおける人材育成はコストではなく投資であり、企業価値を高めるための基盤なのです。

6. 2026年以降のセキュリティ脅威|生成AI・量子コンピュータ時代に備える体制とは

今後、AIや量子コンピュータの進展により、従来の暗号技術が突破される可能性も指摘されています。実際、生成AIの発達はフィッシング詐欺の巧妙化、マルウェア作成の容易化、脆弱性探索の高速化など、サイバー攻撃の手法を「効率化」「高度化」「低スキル化」させ、情報漏洩や金銭的被害のリスクを増大させています。そのため、企業は「最新技術を導入する」だけでなく、「体制をアップデートし続ける」ことを意識しなければなりません。

7. 今日から始める中堅企業のセキュリティ対策|3つの優先アクション

情報セキュリティは専門部署だけの課題ではなく、全社員が関わる経営課題です。明日からできる具体的なアクションとしては、下記の3点です。

①社内教育の定期化:社員一人ひとりがセキュリティ意識を持つこと

②責任体制の明確化:事故発生時に誰が意思決定を行うのか事前に定めておくこと

③復旧訓練の実施:BCPと直結し、組織の持続可能性を高めること

こうした取り組みを積み重ねることで、企業は「攻撃を恐れる組織」から「立ち直れる組織」へと進化できます。セキュリティを「事業・信頼を守る投資」として位置づけ、企業文化に根付かせることが、持続可能な成長を支える鍵となります。

デジタル・DXの戦略・実装情報サイト

デジタル・DXの戦略・実装情報サイト